Come difendersi da Ransomware WannaCry. Alcuni esperti e anche l' Agid ha divulgato una linea guida per cercare di difendersi dall' attacco del malware WannaCry che in questi giorni e creato il caos in molti paesi del mondo.

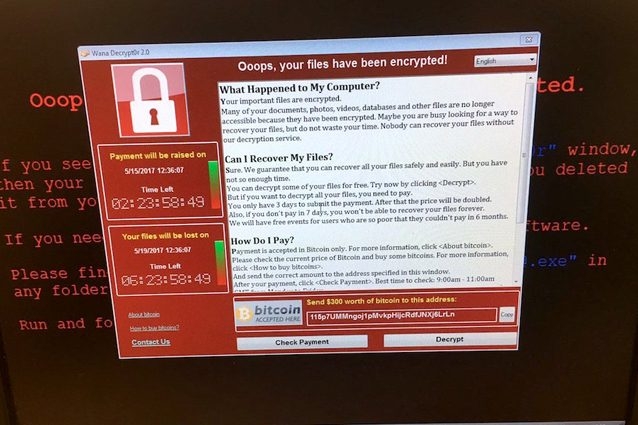

WannaCry è il soprannome dato al Ransomware Wannacryptor 2.0, in grado sfruttare una vulnerabilità dei sistemi Windows. Questo Ransomware si è diffuso negli ultimi giorni a macchia d' olio riuscendo ad infettare migliaia di computer in molti paesi.

Ancora non si conoscono le modalità precise di come si sia diffuso il malware, ma con molta probabilità sono state utilizzate le solite tecniche di fishing, sfruttando uno dei bug più pericolosi, l' essere umano.

Ciò che è successo negli ultimi giorni si è trattato di un vero e proprio attacco cracker, visto che una volta che il PC veniva infettato da WannaCry, questo prendeva in ostaggio tutti file, criptandoli e rendendoli inutilizzabili, l' unico modo per riavere i propri file era pagare un riscatto di 300 dollari in Bitcoin.

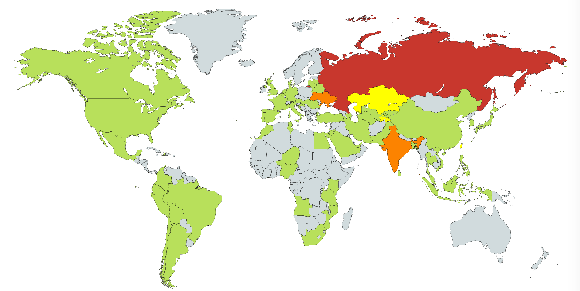

Il Ransomware WannaCry ha danneggiato negli ultimi due giorni centinaia di migliaia di computer di aziende. Anche se la diffusione dell’infezione è stata arginata, grazie all' individuazione di un killer switch da parte di un ricercatore britannico, i problemi non sono ancora finiti del tutto, soprattutto per quei PC che ancora non sono stati accessi dopo l' attacco e che non hanno provveduto all' installazione delle patch e degli aggiornamenti del sistema operativo e degli antivirus.

L' Agenzia per l' Italia Digitale, per evitare un ulteriore propagazione del ransomware, ha pubblicato una linea guida che riporta alcune azioni che possono essere assunte per mitigare, cercando di evitare la propagazione del malware sui sistemi che non sono stati infettati.

La prima operazione da intraprendere per evitare l' infezione da WannaCry e di installare la patch sviluppata e pubblicata da Microsoft, la Microsoft Security Bulletin MS17-010-Critical. Altro operazione, fortemente consigliata, è quella di aggiornare il proprio antivirus ad una versione successiva al 12 Maggio, giorno in cui è iniziata l' infezione.

Oltre all' installlazione della patch e l' aggiornamento dell' antivirus è bene anche seguire i seguenti passi, suggeriti dall' agenzia per l' Italia digitale:

1. Blocco del protocollo SMB sulla frontiera;

2. Disattivazione del protocollo SMB ove non specificamente richiesto;

3. Blocco sulla frontiera del traffico diretto verso indirizzi ed URL indicati nelle raccolte disponibili sui siti specializzati, quali, ad esempio AlienVault, US-CERT e CERT-PA

4. Abilitare il traffico http verso l’URL:

hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

hxxp://www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

in modo da attivare il “kill switch” presente in alcune versioni del malware e bloccare così la sua attività.

5. In alternativa al punto 4 è possibile redirigere tutto il traffico http diretto verso il web server in esso specificato verso un server fittizio che genera una risposta HTTP code 200 per qualsiasi richiesta in arrivo.

I computer che era spenti durante i giorni di attacco, con molta probabilità sono rimasti immuni dall' infezione de WannaCry. Vale la pena, però, di adottare alcune precauzioni per evitare ulteriori diffusione del ransomware.

Prima di procedere all' avvio del computer, bisogna scollegarlo dalla rete. Bisogna fare attenzione se l' avvio del sistema operativo avvenga in modo regolare, in caso si noti qualcosa di anomalo o messaggio strani bloccare l' avvio e chiedere supporto tecnico. Se l' avvio è avvenuto in modo regolare per prima cosa bisognare effettuare una ricerca dei file con estensione .wncry. Se la ricerca non ha trovato nulla possiamo continuare con l' avvio, a questo punto bisogna chiudere tutte le applicazione, sopratutto la posta elettronica, che si sono avviate in automatico. Ora possiamo collegare il PC alla rete e come prima operazione forziamo l' aggiornamento dell' antivirus e, se non ancora fatto la patch di sicurezza, disattivando i protocolli smb.

Ulteriori consigli per evitare di incappare in questa tipologia di malware sono, ove possibile,verificare che:

-

il dominio della casella di posta del mittente abbia una corrispondenza con l'entità (azienda, ente, società o persona) scrivente:

-

il nome dell'allegato non termini con un'estensione del tipo: .EXE, .JS, .CMD, .BAT, .SCR, .JAR, .PIF, .COM, .PS1, .PS2, REG, .LNK, .INF .DLL, .MSC, .MSI, .HTA, .MSP

-

se il file allegato si riferisce ad un documento Microsoft Office con macro attivata (.DOCM, .DOTM, .XLSM, .PPTM) si consiglia di disabilitare l'esecuzione automatica delle macro e verificare l'attendibilità del documento.

In genere è bene prestare attenzione a tutti i file allegati inclusi in archivi di tipo .ZIP o .RAR poiché potrebbero contenere all'interno altre tipologie di file malevoli.

Le informazioni fornite sono essenzialmente regole di buon senso che riducono il rischio di compromissione da parte di WannaCry, ma non possono annullarlo, anche perché gli attaccanti individuano continuamente nuove strategie per aggirare le misure di contrasto messe a protezione dei sistemi. Un ultimo consiglio, fondamentale in ogni caso, e quelli effettuare sempre delle copie periodiche dei propri file in moda da poterli recuperare in caso di attacchi simili o altro.